Мудрые короткие изречения и мудрые слова

- “Живите той жизнью, о которой мечтали ». — Генри Дэвид Торо

- “Жизнь во многом зависит от ожиданий ». — Гомер

- “Будьте мягкими. Не позволяй миру усложнять тебе жизнь.”

- “Любите жизнь, которой живете. Веди жизнь, которую любишь ». — Боб Марли

- “Не ждите. Жизнь идет быстрее, чем ты думаешь.”

- “Боль неизбежна. Страдание необязательно.”

- “В первую очередь следует ценить не жизнь, а хорошую жизнь ». — Сократ

- “Не считайте дни. Считайте дни.”

- “Все, что стоит делать, стоит делать медленно ». — Мэй Уэст

- “Все обобщения ложны, в том числе и это ». — Марк Твен

- “Жизнь — длинный урок смирения ». — Джеймс М. Барри

- “Чтобы быть номером один, нужно быть странным ». — Доктор Сьюз

- “Жизнь слишком важна, что бы воспринимать ее серьезно.» — Оскар Уальд

- “Пожалуйста, всем, и никому не угодишь ». — Эзоп

- “Не повышай голос. Улучшите свой аргумент.”

Что может администратор сети через Active Directory?

Не всем в вашей организации обязательно нужен доступ ко всем файлам/документам, имеющим отношение к вашей компании. С помощью Active Directory вы можете предоставить отдельным пользователям разрешение на доступ к любым файлам/дискам, подключённым к сети, чтобы все участвующие стороны могли использовать ресурсы по мере необходимости. Кроме того, вы можете указать ещё более точные разрешения. Чтобы проиллюстрировать это, давайте рассмотрим пример: предположим, у вашей компании есть каталог в сети для всех документов, относящихся к кадрам. Сюда могут входить любые формы, которые нужны сотрудникам для подачи в отдел кадров (официальные запросы, официальные жалобы и так далее). Предположим также, что в каталоге есть таблица, в которой указано, когда сотрудники будут в отпуске и отсутствовать в офисе. Ваш сетевой администратор может предоставить всем пользователям доступ к этому каталогу только для чтения, что означает, что они могут просматривать документы и даже распечатывать их, но они не могут вносить какие-либо изменения или удалять документы. Затем администратор может предоставить расширенные права вашему менеджеру/директору по персоналу или любому другому сотруднику отдела кадров, которому потребуется редактировать файлы, хранящиеся в каталоге.

Ещё одним огромным плюсом для сетевых администраторов, использующих Active Directory, является то, что они могут выполнять обновления в масштабе всей сети одновременно. Когда все ваши машины автономны и действуют независимо друг от друга, вашим сетевым администраторам придётся переходить от машины к машине каждый раз, когда необходимо выполнить обновления. Без Active Directory им пришлось бы надеяться, что все сотрудники обновят свои машины самостоятельно.

AD позволяет централизовать управление пользователями и компьютерами, а также централизовать доступ к ресурсам и их использование.

Вы также получаете возможность использовать групповую политику, когда у вас настроена AD. Групповая политика — это набор объектов, связанных с подразделениями, которые определяют параметры для пользователей и/или компьютеров в этих подразделениях. Например, если вы хотите сделать так, чтобы в меню «Пуск» не было опции «Завершение работы» для 500 лабораторных ПК, вы можете сделать это с помощью одного параметра в групповой политике. Вместо того, чтобы тратить часы или дни на настройку правильных записей реестра вручную, вы создаёте объект групповой политики один раз, связываете его с правильным OU (organizational units, организационные единицы) или несколькими OU, и вам больше никогда не придётся об этом думать. Существуют сотни объектов групповой политики, которые можно настроить, и гибкость групповой политики является одной из основных причин доминирования Microsoft на корпоративном рынке.

Добавление и настройка групп и пользователей в домене Windows Server

Теперь нужно добавить пользователей домена, что бы присоединить к сети рабочие места сотрудников.

Отроем «Пользователи и компьютеры Active Directory». Для этого перейдите в Пуск –> Панель управления –> Система и безопасность –> Администрирование –> Пользователи и компьютеры Active Directory.

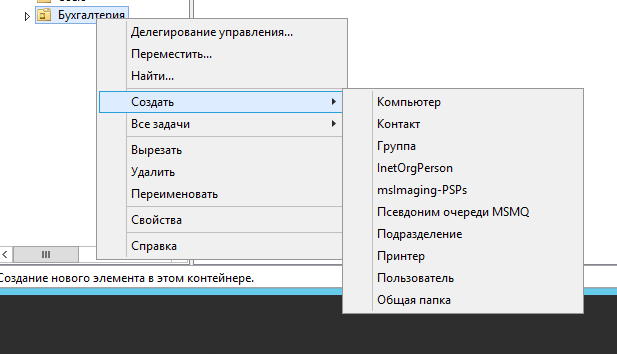

Создадим отдел «Бухгалтерия», для этого выделите название домена и вызовите контекстное меню, в котором выберите (Создать – Подразделение). Введите имя отдела (бухгалтерия) и нажмите «OK»

Подразделения служат для управления группами компьютеров пользователей. Как правило их именуют в соответствии с подразделениями организации.

Создайте учетную запись пользователя в новом подразделении. Для этого в контекстном меню нового подразделения выберите пункт Создать –> Пользователь. Пусть первым пользователем будет Бухгалтер.

После ввода имени пользователя и учетной записи нажмите «Далее». Теперь нужно ввести пароль. По умолчанию пароль должен соответствовать требованиям сложности, то есть содержать три из четырех групп символов: заглавные буквы, строчные буквы, цифры, специальные знаки ( . , + – = ? № $ и так далее). Установите параметр «Требовать смену пароля при следующем входе в систему».

Создайте учетную запись группы безопасности. Для этого в контекстном меню нового подразделения (бухгалтерия) выберите пункт (Создать – Группа). При создании новой группы безопасности необходимо ввести имя, область действия и тип группы. Область действия определяет видимость данной группы в службе каталога. Глобальная группа видна в любом домене службы каталога и ей могут назначаться привилегии доступа к ресурсам других доменов. Локальная группа видна только в своем домене, то есть ей будут доступны ресурсы только ее домена. Группы безопасности позволяют

объединять пользователей и другие группы для назначения им одинаковых привилегий на различные объекты. Группы распространения используются для рассылки сообщений, они не участвуют в разграничении прав доступа.

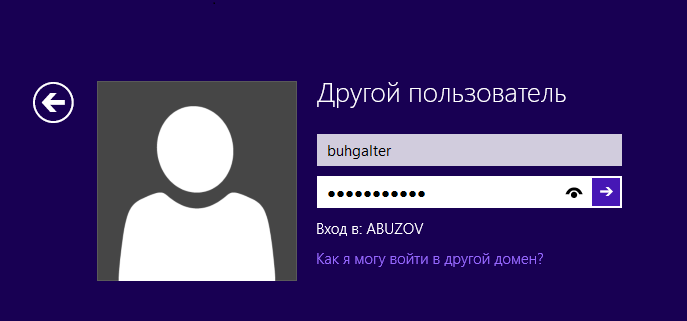

Теперь нужно ввести компьютер в домен и зайти под новым пользователем. Для этого на клиентском компьютере нужно указать DNS-адрес. Для этого откройте «Свойства сетевого подключения» (Пуск –> Панель управления –> Сеть и Интернет – >Центр управления сетями и общим доступом – Изменение параметров адаптера), вызовите контекстное меню подключения и выберите «Свойства».

Выделите «Протокол Интернета версии 4 (TCP/IPv4)», нажмите кнопку «Свойства», выберите «Использовать следующие адреса DNS-серверов» и в поле «Предпочитаемый DNS-сервер» укажите адрес вашего DNS-сервера. Проверьте, что задан IP-адрес и маска той же подсети, в которой находится сервер.

Присоединение компьютера к домену

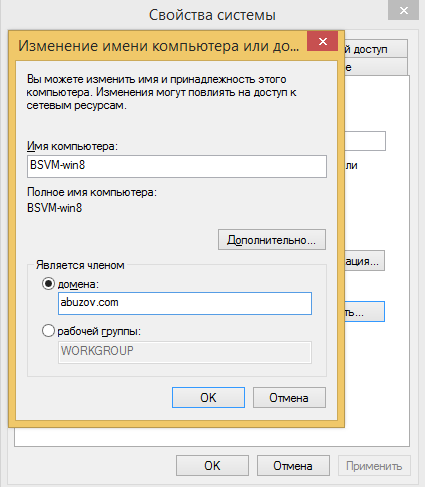

Откройте свойства системы (Пуск –> Панель управления –> Система и безопасность –> Система –> Дополнительные параметры системы). Выберите вкладку «Имя компьютера» и нажмите «Изменить». Выберите «Компьютер является членом домена» и введите имя домена.

После этого необходимо ввести логин и пароль пользователя с правами присоединения к домену (обычно администратора домена). Если вы всё указали правильно, то появиться приветственное сообщение «Добро пожаловать в домен …».

Для того чтобы завершить присоединение, необходима перезагрузка.

После перезагрузки войдите в систему под доменной учётной записью пользователя, которая была создана ранее

После ввода пароля операционная система попросит вас сменить пароль.

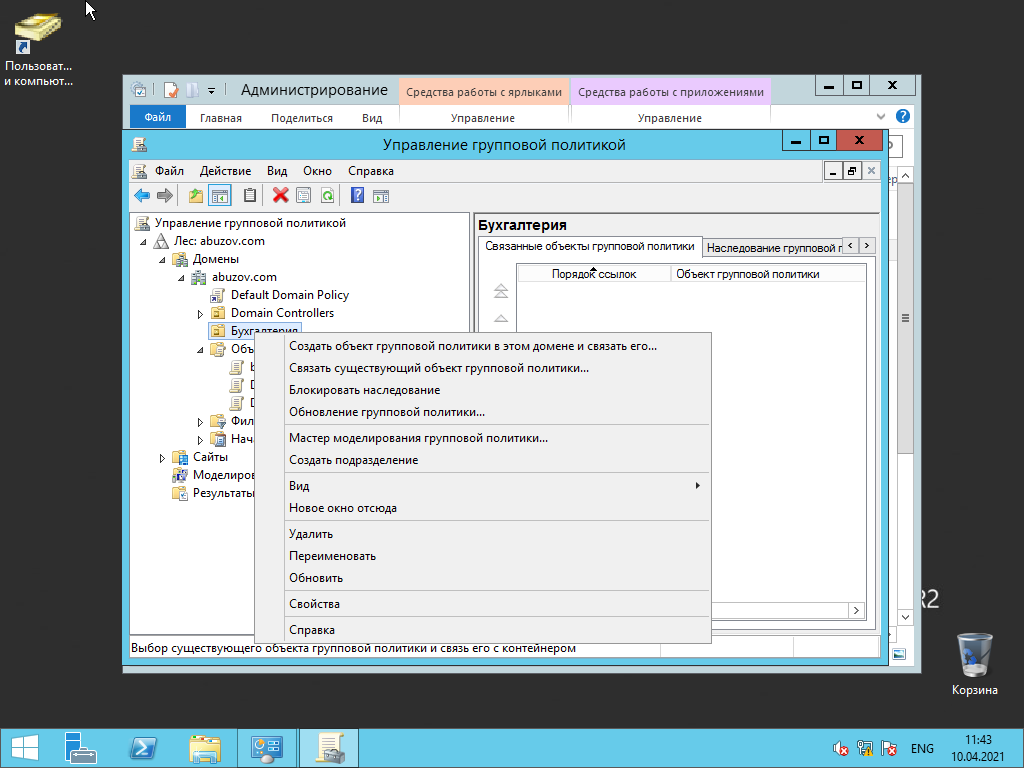

Вернемся на сервер. Нажмите «Пуск» -> Администрирование и перейдите в окно Управления групповой политикой. Выбираем наш лес, домен, Объекты групповой политики, щелкаем правой кнопкой мыши -> создать. Называем его buh (это объект групповой политики для группы Бухгалтерия).

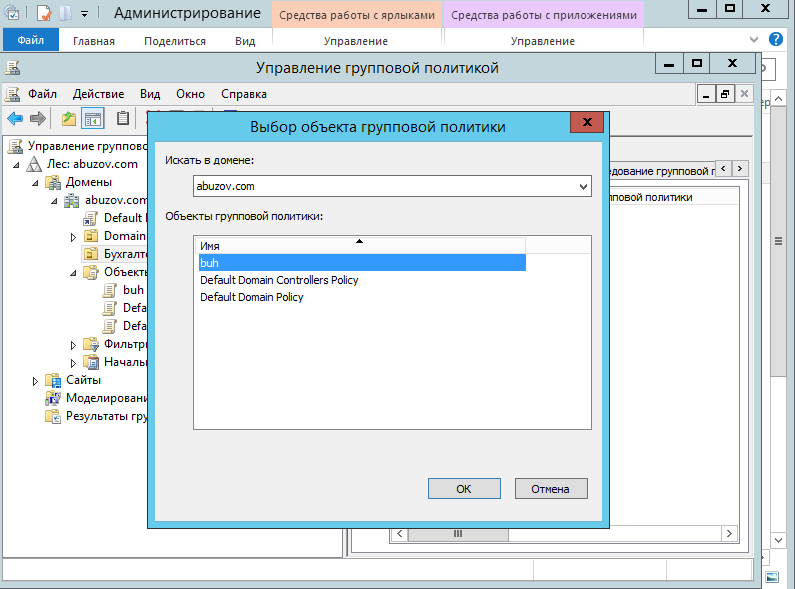

Теперь необходимо привязать данный объект групповой политики к созданной группе. Для этого нажмите правой кнопкой на созданное подразделение (Бухгалтерия) и выберите «Связать существующий объект групповой политики…», затем выберите созданный ранее объект в списке и нажмите «ОК».

Далее выбираем созданный объект.

Выбранный объект должен появиться в списке связанных объектов групповой политики. Для редактирования параметров, определяемых данным объектом, нажмите на него правой кнопкой и выберите «Изменить».

б

- Эрве Базен

- Джордж Байрон

- Оноре де Бальзак

- К. Бальмонт

- Джон Кендрик Бангз

- Бриджит Бардо

- Уильям Барнет

- Сэмюэль Батлер

- Пьер Бауст

- Ричард Бах

- Александр Башлачев

- Фредерик Бегбедер

- Виссарион Григорьевич Белинский

- Александр Грэм Белл

- Сол Беллоу

- Генрих Теодор Бёлль

- Остап Бендер

- Антони Бенн

- Честер Беннингтон

- Анри Бергсон

- Николай Бердяев

- Эдмунд Бёрк

- Гектор Берлиоз

- Тристан Бернар

- Людвиг Бёрне

- Роберт Бертон

- Оттон Николаевич Бетлингк

- Биас

- Генри Бигер

- Амброз Бирс

- Отто фон Бисмарк

- Генри Уорд Бичер

- Уильям Блейк

- Александр Александрович Блок

- Ванда Блоньская

- Кристиан Бобен

- Шарль Бодлер

- Джон Бойд-Орр

- Джованни Боккаччо

- Генри Томас Бокль

- Кеннет Болдинг

- Пьер Бомарше

- Наполеон Бонапарт

- Нильс Бор

- Борхес

- Хорхе Луис Борхес

- Джералд Бренан

- Бертольт Брехт

- Абрахам Брилл

- Эшли Бриллиант

- Роберт Брингхерст

- Иосиф Бродский

- Веслав Брудзиньский

- Джордано Бруно

- Рэй Брэдбери

- Альфред Даниэль Брюне

- Никола Буало-Депрео

- Пьер Буаст

- Будда

- Герш Ицкович Будкер

- Чарльз Буковски

- Юзеф Булатович

- Эдуард Булвер-Литтон

- Михаил Афанасьевич Булгаков

- Поль Бурже

- Вячеслав Бучарский

- Вильгельм Буш

- Гийом де Буше

- Уолтер Бэджот

- Френсис Бэкон

Отключение элементов панели управления

С помощью групповых политик можно отключить некоторые элементы панели управления. В разделе Конфигурация пользователя, Административные шаблоны, Панель управления находятся две замечательных групповые политики — Скрыть указанные элементы панели управления и Запретить доступ к панели управления и параметрам компьютера. Первая позволяет запретить выбранные элементы панели управления, а вторая вообще запрещает доступ к панели управления и к параметрам компьютера.

Надеюсь, прочитав эту статью, администратору будет немного спокойнее — ведь теперь пользователи смогут сделать гораздо меньше, чего стоит только отключение командной строки и PowerShell.

Популярные услуги

Виртуальный сервер (VDS/VPS) на базе Windows Server (Xelent)

Windows Server от Microsoft — самая популярная операционная система в мире для серверного оборудования. Она применяется для организации файловых каталогов, службы DNS, службы веб-приложений и т. д. Мы предлагаем нашим клиентам арендовать виртуальный server VDS/VPS на базе Windows Server.

VDS Windows сервер

Любой постоянно развивающийся интернет-проект в определенный момент своего существования начинает нуждаться в неограниченном трафике. С помощью VPS Windows сервера можно быстро решить проблему с масштабированием ресурсов в рамках крупной системы.

Виртуальный дата-центр

Храните и получайте данные в любом объеме, в нужный момент масштабируясь под возрастающие нагрузки.

Изменение настроек для пользовательских учетных записей

User Account Control позволяет оптимизировать функционал программного обеспечения, обезопасить ее. Впервые функция появилась на Windows Vista и применялась уже на всех ПК. Изначально UAK имела основную функцию – проверку установки неизвестных компонентов и процессов. Юзер вынужден был постоянно подтверждать свои действия. Функция мешала при работе многим и пользователи стали искать способы ее отключения.

Разработчики «семерки» пошли навстречу пользователям, благодаря чему ограничение прав пользователя в Windows 7 стал не таким жестким. Появились дополнительные настраиваемые уровни доступа. Теперь число запросов для подтверждения значительно сократилось.

Параметры локальной политики безопасности

С целью изменить настройки безопасности Windows 7, щелкните Пуск. Оттуда перейдите на панель управления, а уже оттуда в «Учетные записи». Выбирайте «Изменение параметров контроля…». В развернувшемся меню Вам на выбор предложено четыре типа уровня доступа к работе.

Максимальный уровень безопасности дает возможность запретить установку программ на windows 7, изменение файлов и настроек в компонентах ОС. Средний уровень безопасности требует подтверждения при попытке внесения изменений в конфигурацию ОС и в пользовательские параметры, но не включает в себя запрет на установку программ windows 7. Минимальный уровень запрашивает подтверждение при изменении конфигураций ОС. С помощью четвертого пункта можно вовсе отключить параметры безопасности.

При желании же осуществить запрещенные манипуляции, юзер видит сообщение «Данная программа заблокирована групповой политикой. За подробностями обратитесь к администратору». Отключение групповой политики windows 7 также осуществляется исключительно администратором. Отключить групповую политику в windows 7 может понадобиться для установки какой либо программы, требующей расширенных прав.

Для изменения какого либо параметра для ОГП Windows на локальном компьютере, нужно проделать алгоритм действий. Однако Вы сможете сделать это только являясь администратором.

Перейдите на компонент Локальные параметры безопасности;

- Кликните по строчке Параметры безопасности;

- Перейдите в раздел Политика аккаунтов или учетных записей;

- Во вкладке Локальная политика Вы сможете изменить Параметры безопасности и Прав пользователя;

- Щелкните по области сведений раздела;

- Развернется консоль, где изменяется какая либо настройка параметра или конфигурация;

- Измените настройки так, как необходимо;

Щелкните клавишу «ОК».

Данный алгоритм подходит только при работе с локального ПК. Отличается при проведении изменений с рабочей станции, прикрепленной к домену.

Поиск проблемы

В большинстве случаев установка RSAT проходит без проблем. Однако есть две проблемы, с которыми вы можете столкнуться.

Первый — невозможность установить RSAT. Если это произойдет, убедитесь, что брандмауэр Windows включен. RSAT использует стандартный бэкэнд Windows Update и требует, чтобы брандмауэр был запущен и работал. Если он выключен, включите его и попробуйте снова установить RSAT.

Вторая проблема может возникнуть после установки. Некоторые пользователи пропускают вкладки или испытывают другие проблемы. Единственное решение проблем после установки — удалить и установить RSAT заново.

Если у вас есть проблемы с ADUC, вы должны проверить, правильно ли подключен его ярлык. Это должно привести к% SystemRoot% \ system32 \ dsa.msc. Если это не так, переустановите программу.

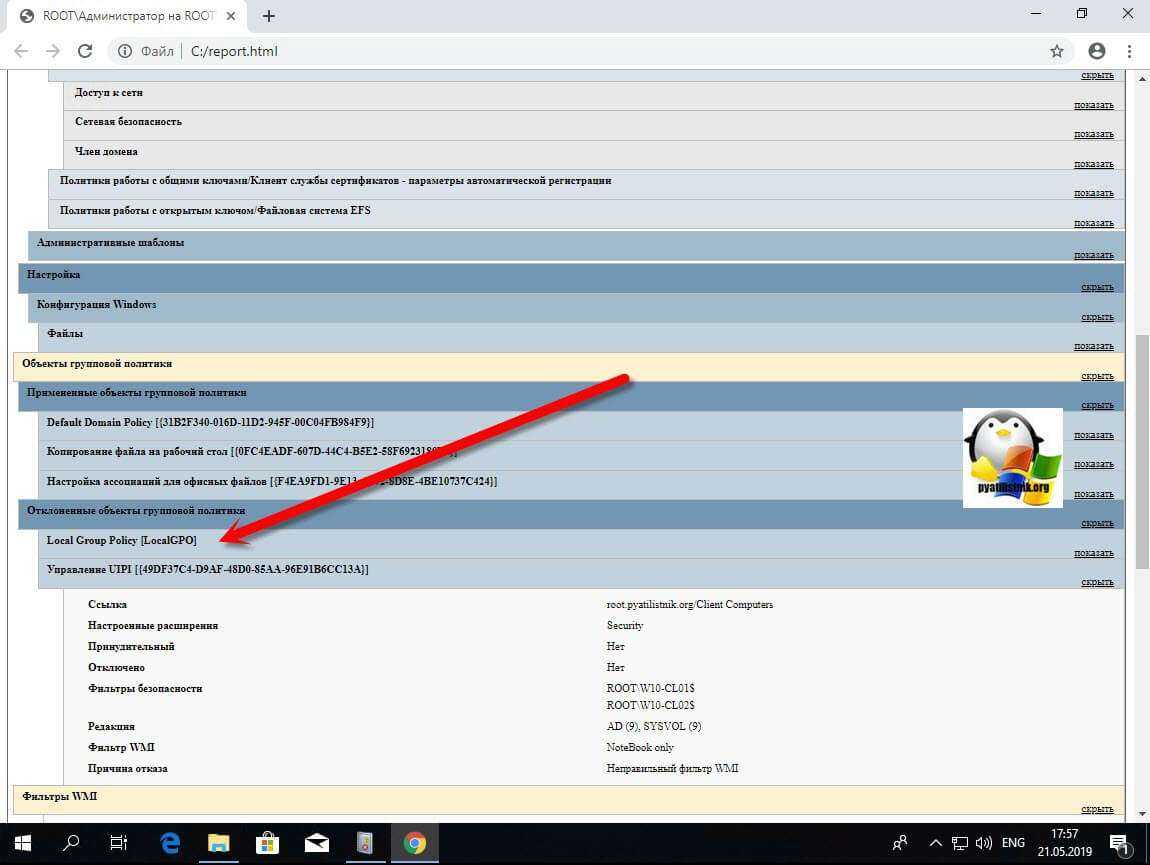

Новое журналирование данных RSOP

Журналы полученного набора результирующих групповых политик включают в себя ряд изменений, призванных сделать поиск неисправностей и анализа политики еще проще. Так же, как и в последних нескольких версиях Windows, вы можете использовать редактор управления групповыми политиками Group Policy Results или ключ GPResult / H чтобы собрать HTML файл журнала, показывающий, как и какие политики применяются к пользователям и компьютерам.

Если вы откроете полученный HTML-файл отчета , вы заметите обновленный раздел Сводка (Summary) , который обеспечивает лучшее понимание – работает политика или нет, тип сети, и скорость обнаружения. Эта новая область даже нагляднее,чем область Статус Компонентов. Она также показывает время, необходимое для завершения обработки каждого элемента групповой политики.

Еще здесь можно заметить новый журнал событий, связанный с операционной деятельностью- под вкладкой View Log, для работы которого требовалось запустить gplogview.exe. Вместо того,чтобы пропесочить журнал событий, выискивая событие с нужным ID политики обработки для компьютера и пользователя, просто нажмите на ссылку, чтобы увидеть все, что вам необходимо…

Наконец, есть большие изменения самом в HTML файле результата применения политики. После 12 лет, мы уже достигли той точки, где есть тысячи записей индивидуальных административных шаблонов , гораздо больше, чем кто-либо мог запомнить или различить их названия.(А вы помните их все наизусть? ) Для облегчения этой задачи Windows 8 в настоящее время включает в себя пояснительные ссылки (hotlinks) для каждого из примененных элементов политики.

При нажатии такой ссылки в отчете, вы получаете полный текст пояснения, что представляет из себя этот объект групповой политики.

Ключевой момент

Для удаленного журналирования данных RSOP и удаленного обновления групповой политики потребуются открыть порты брандмауэра на целевых компьютерах. Это означает, что необходимо будет разрешить входящий трафик для RPC, WMI / DCOM, а также для журналов событий и запланированных задач.Лучше всего для решения этой задачи воспользоваться встроенным Windows Advanced Firewall и включить входящие правила:

-

Remote Policy Update

- Remote Scheduled Tasks Management (RPC)

- Remote Scheduled Tasks Management (RPC-EPMAP)

- Windows Management Instrumentation (WMI-in)

-

Remote Policy Logging

- Remote Event Log Management (NP-in)

- Remote Event Log Management (RPC)

- Remote Event Log Management (RPC-EPMAP)

- Windows Management Instrumentation (WMI-in)

Эти правила относятся к разделам “Удаленное управление назначенными задачами”, “Удаленное управление журналом событий”, и “Инструментарий управления Windows” .Более конкретно это TCP RPC-порт 135, именованные каналы (порт 445), а также динамические порты, связанные с сопоставлением конечных точек, как и всегда.

Подключение принтеров пользователям через GPO

Создайте три новые группы безопасности в AD (prn_HPColorSales, prn_HPColorIT, prn_HPColorManagers) и добавьте в нее пользователей отделов (наполнение групп пользователей можно автоматизировать по статье “Динамические группы в AD”). Вы можете создать группы в консоли ADUC, или с помощью командлета New-ADGroup:

Запустите консоль редактора доменных политик (GPMC.msc), создайте новую политику prnt_AutoConnect и прилинкуйте ее к OU с пользователями; Если у вас в домене используется небольшое количество сетевых принтеров (до 30-50), вы можете все их настраивать с помощью одной GPO. Если у вас сложная структура домена, есть сайты AD, используется делегирование прав администраторам филиалов, лучше создать несколько политик подключения принтеров, например по одной политике на сайт или OU.

Перейдите в режим редактирования политики и разверните секцию User Configuration -> Preferences -> Control Panel Setting -> Printers. Создайте новый элемент политики с именем Shared Printer;

Если вы хотите подключать принтер по IP адресу (не через принт-сервера, а напрямую), выберите пункт TCP/IP Printer.

Действие – Update. В поле Shared Path укажите UNC адрес принтера, например, (в моем примере все принтеры подключены к принт-серверу ). Здесь же вы можете указать, нужно ли использовать этот принтер в качестве принтера по-умолчанию;

Перейдите на вкладку Common и укажите, что принтер нужно подключать в контексте пользователя (опция Run in logged-on user’s security context). Также выберите опцию Item-level targeting и нажмите на кнопку Targeting;

С помощью нацеливания GPP вам нужно указать, что данная политика подключения принтера применялась только для членов группы prn_HPColorSales

Для этого нажмите New Item -> Security Group -> в качестве имени группы укажите prn_HPColorSales; Обратите внимание, что данное ограничение не запрещает любому пользователю домена подключить это принтер вручную в проводнике Windows. Чтобы ограничить доступ к принтеру, нужно изменить права доступа к нему на принт-сервере, ограничив возможность печати определенными группам.

Аналогичным образом создайте политики подключения принтеров для других групп пользователей

Есть еще старый раздел политик для настройки принтеров — Computer Configuration -> Policies -> Windows Settings -> Deployed Printers, однако этот метод установки принтеров пользователям не такой гибкий, как рассмотренный ваше способ с помощью GPP.

При использовании такой групповой политики, новые принтера будут устанавливаться у пользователей, только если на их компьютере уже установлен соответствующий принтеру драйвер печати. Дело в том, что у обычных пользователей нет прав на установку драйверов.

Установка

Разберем установку, а также безболезненный переход к новым версиям LibreOffice средствами Active Directory и групповых политик.

Подготовка дистрибутива

Сначала нужно подготовить дистрибутив для установки из сетевого ресурса.

Для этого необходимо распаковать архив LibreOffice и запустить инсталляционный файл типа setup.exe с атрибутом /a (например, из cmd или TotalCommander) — запустится административная установка

Рисунок 1 — Мастер установки серверного образа.

Рисунок 1 — Мастер установки серверного образа.

Далее укажите сетевой ресурс в котором в дальнейшем будут располагаться все дистрибутивы устанавливаемых программ средствами AD, с предварительно открытым общим доступом, как указано в следующем пункте, для размещения серверного образа — оттуда впоследствии и будет производиться установка приложения.

Данный пункт необходимо выполнить для самого дистрибутива LibreOffice и для Help Pack к нему.

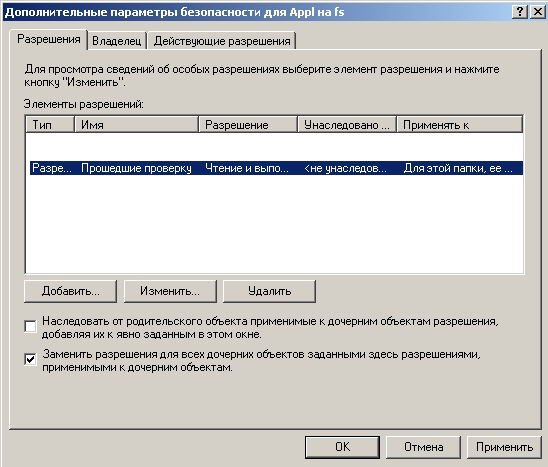

Установка разрешений доступ и настройка безопасности

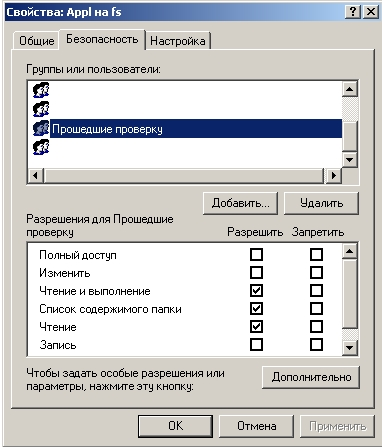

Теперь необходимо, если это еще не сделано, открыть общий доступ к папке с серверным образом дистрибутивов и установить необходимые параметры безопасности для того, чтобы локальная машина имела доступ к файлам установки (достаточно галок чтение, список содержимого папки, чтение и выполнение для пользователя «прошедшие проверку»).

Рисунок 2 — Настройки безопасности папки с дистрибутивом.

Рисунок 2 — Настройки безопасности папки с дистрибутивом.

А также на вкладке дополнительно поставить галку «заменить разрешения для всех дочерних объектов заданными здесь разрешениями, применимым к дочерним объектам», чтобы данные настройки безопасности распространились на все подпапки и файлы в них.

Рисунок 3 — Дополнительные параметры безопасности папки с дистрибутивом.

Рисунок 3 — Дополнительные параметры безопасности папки с дистрибутивом.

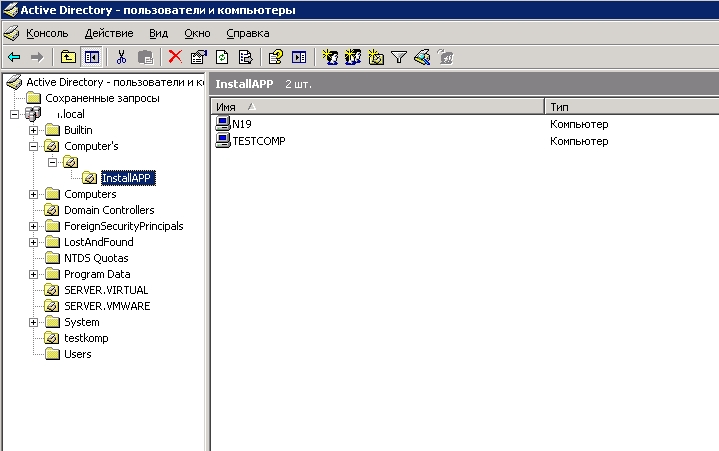

Создание административной единицы в Active Directory

Переходим непосредственно к установкам в AD и GPO.

Создаем в «Active Directory — пользователи и компьютеры» отдельную организационную единицу (OU) и помещаем в нее компьютеры, на которые и будет устанавливаться программное обеспечение (вполне возможно, что такая OU уже существует).

Рисунок 4 — Создание OU в AD.

Рисунок 4 — Создание OU в AD.

Создание групповой политики

Установка приложений возможна через назначения компьютера (в таком случае установка будет происходить сразу после загрузки, до входа в систему) или пользователя (возможна установка при первом запуске программы). Мы рассмотрим первый вариант.

Запускаем Group Policy Management и переходим к нашей OU, создаем и подключаем к ней политику (можно сделать через AD — Свойства OU — вкладка Group Policy).

Рисунок 5 — Создание групповой политики в GPM.

Рисунок 5 — Создание групповой политики в GPM.

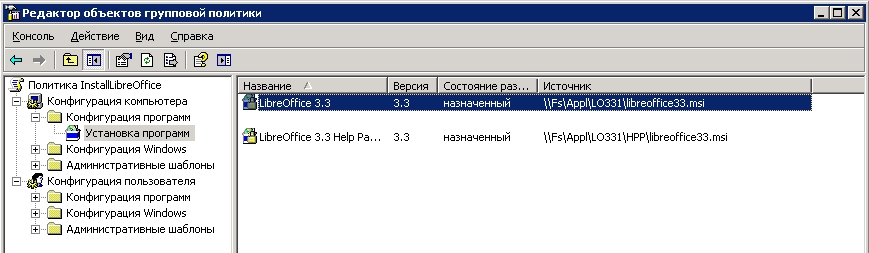

Создание установочного пакета

После создания Групповой политики редактируем ее — правой клавишей — edit, откроется «Редактор объектов групповой политики». В нем раскрываем Конфигурация компьютера — конфигурация пользователя — установка программ, правой клавишей создать — пакет.

Выбираем путь до установочного файла LibreOffice с расширением *.msi

Рисунок 6 — Создание установочного пакета в GPO.

Рисунок 6 — Создание установочного пакета в GPO.

Через групповые политики установка осуществляется только через файлы msi, так что если вам необходимо установить другую программу, которая по умолчанию не содержит msi, то нужно переконвертировать файл exe (или др.) в msi с помощью любого конвертера.

Продолжаем: тип развертывания выбираем назначенный (чтобы установка начиналась сразу после загрузки до входа в систему), также обратите внимание на вкладку безопасность в свойствах созданного пакета, тут опять же должны быть необходимые разрешения на чтение для применения групповой политики, например, также на пользователя «Прошедшие проверку» галка «чтение».

Таким же образом создаем пакет для установки Help Pack.

Рисунок 7 — Создание пакета установки LibreOffice и Help Pack.

Рисунок 7 — Создание пакета установки LibreOffice и Help Pack.

После этого на локальной машине в нашей OU должны примениться групповые политики (можно ускорить, запустив в cmd команду gpupdate /force) и после следующей перезагрузки должна произвестись установка LibreOffice и Help Pack. Если приложение не установилось — смотрим логи компьютера, вкладка приложения. Распространенные проблемы — нет доступа к сетевому ресурсу с установочным файлом и не применение групповой политики.

Однако, для нормальной работы LibreOffice необходима Java. Ее также можно установить через GPO. Лучше на каждое приложение создавать отдельную политику для независимости и удобства обновления приложений.

Итак, полдела сделано — приложение автоматически установлено на необходимых машинах, но вот выходит следующая версия LibreOffice и тут также не обойтись без GPO.

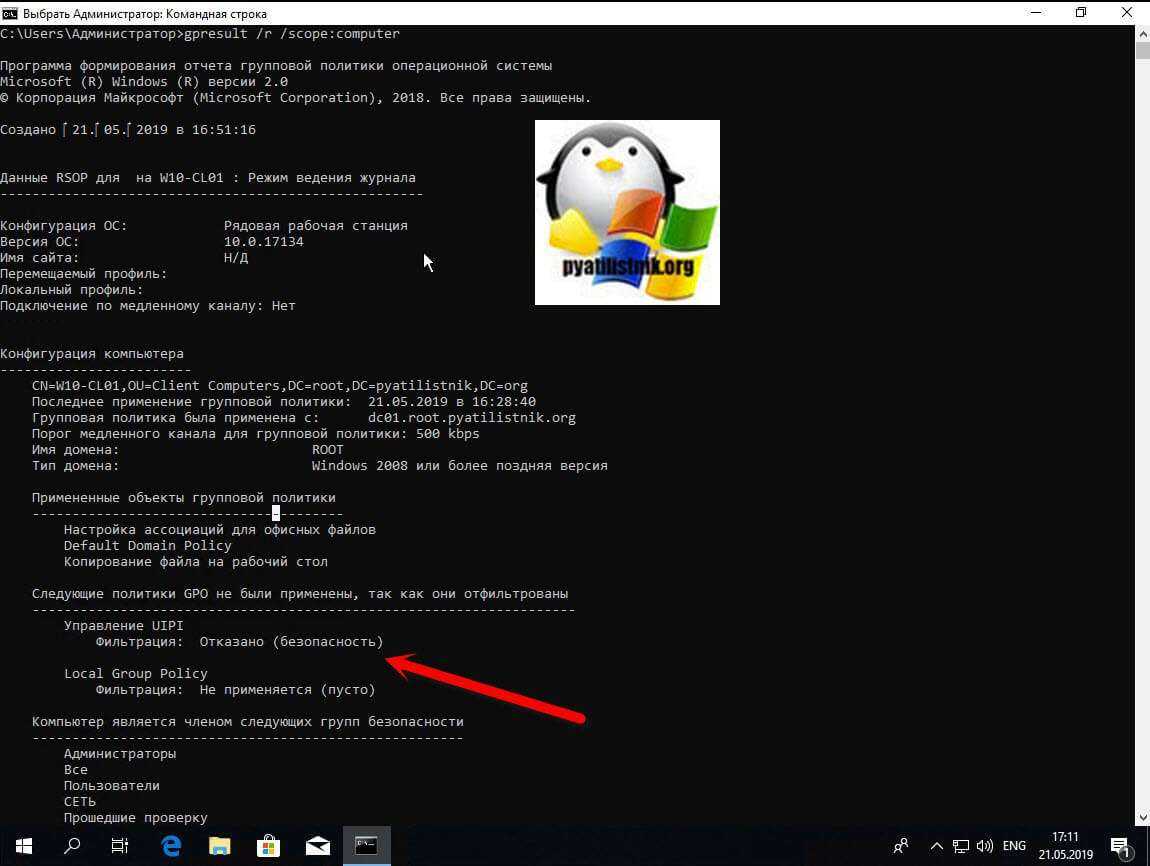

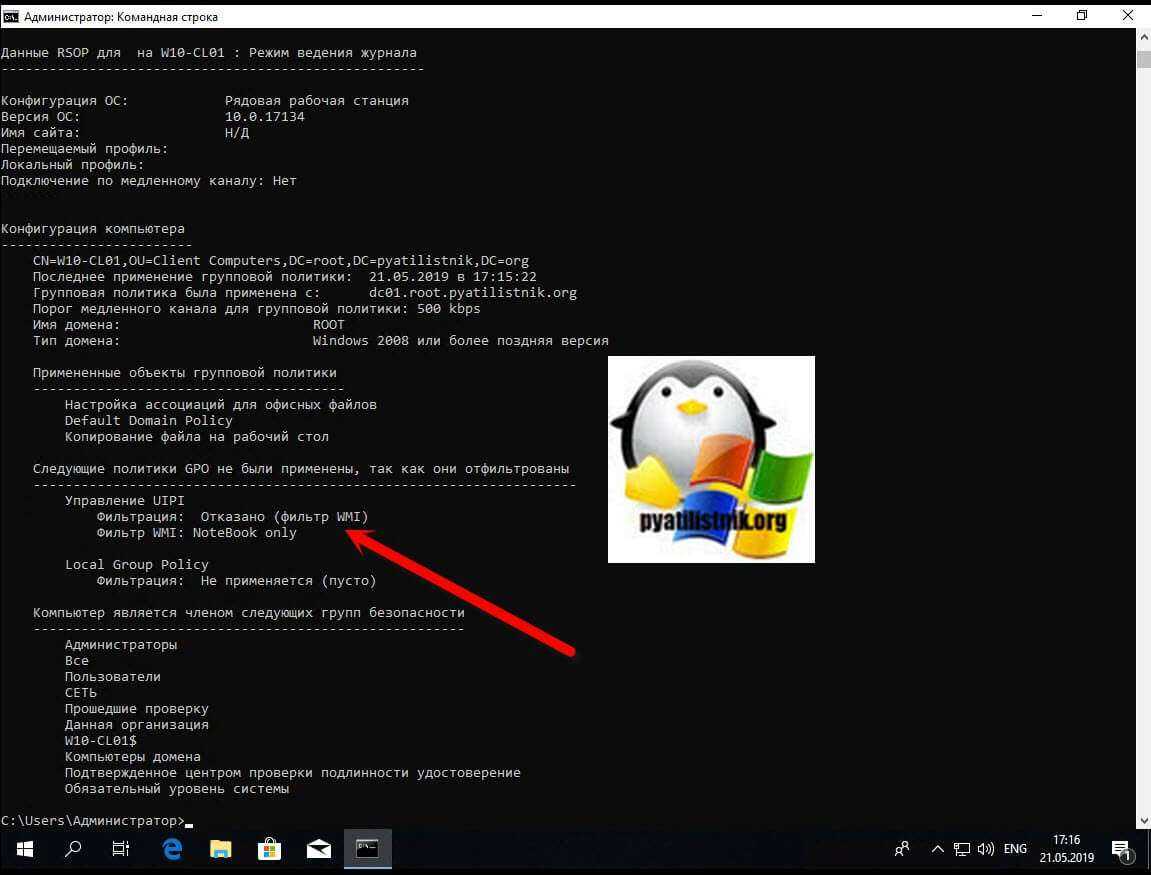

Диагностика GPO через gpresult

Gpresult первое средство, которое позволит системному администратору определить на каком этапе есть проблемы с выполнением GPO. Откройте на клиентском компьютере или ноутбуке командную строку от имени администратора и введите команду:

gpresult /r /scope:user (Для пользователя) gpresult /r /scope:computer (Для компьютера) Gpresult /r /z (Полный отчет) Gpresult /r /z > c:\gpresult.txt (Экспорт в файл)

В моем примере у меня есть политика для компьютера «Управление UIPI», поэтому я воспользуюсь gpresult для компьютера. Выполнив gpresult /r /scope:computer я вижу, что моя политика не применилась и числится в списке «Следующие политики GPO не были применены, так как они отфильтрованы». Фильтрация отказано в доступе (Безопасность). Из этого видно, что у компьютера просто нет прав на чтение политики.

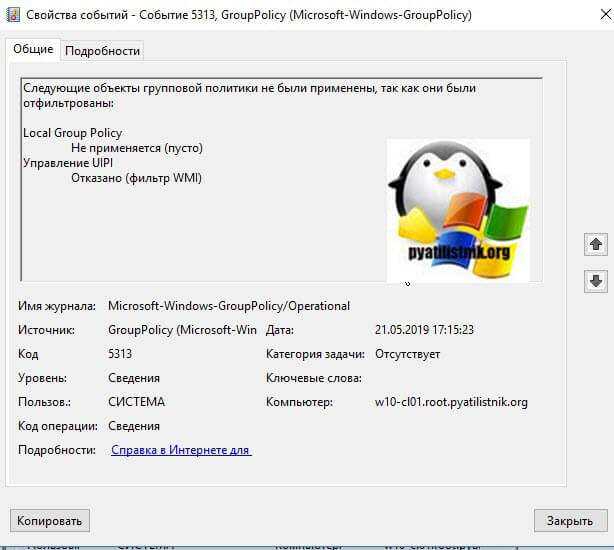

Так же в логах Windows вы можете обнаружить событие с кодом ID 5313:

Код 5313: Следующие объекты групповой политики не были применены, так как они были отфильтрованы:

Local Group Policy Не применяется (пусто) Управление UIPI Отказано (безопасность)

А вот пример 5313, но с уже WMI фильтром:

Следующие объекты групповой политики не были применены, так как они были отфильтрованы:

Local Group Policy Не применяется (пусто) Управление UIPI Отказано (фильтр WMI)

Я для исключаю его из запрета применения и пробую новую попытку применения политики. Я делаю для начала обновление групповой политики через gpupdate /force и затем снова выполняю команду gpresult /r /scope:computer, где теперь вижу, что политика не применилась из-за WMI фильтра. Теперь уже понятно куда копать.

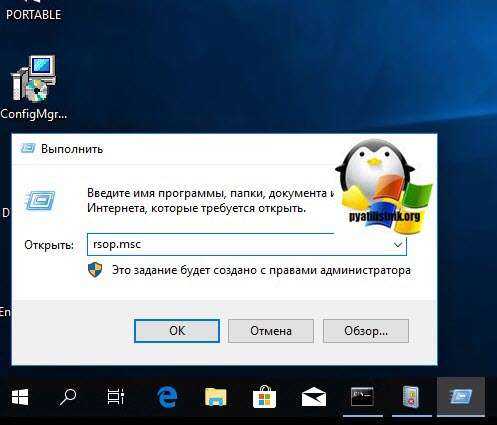

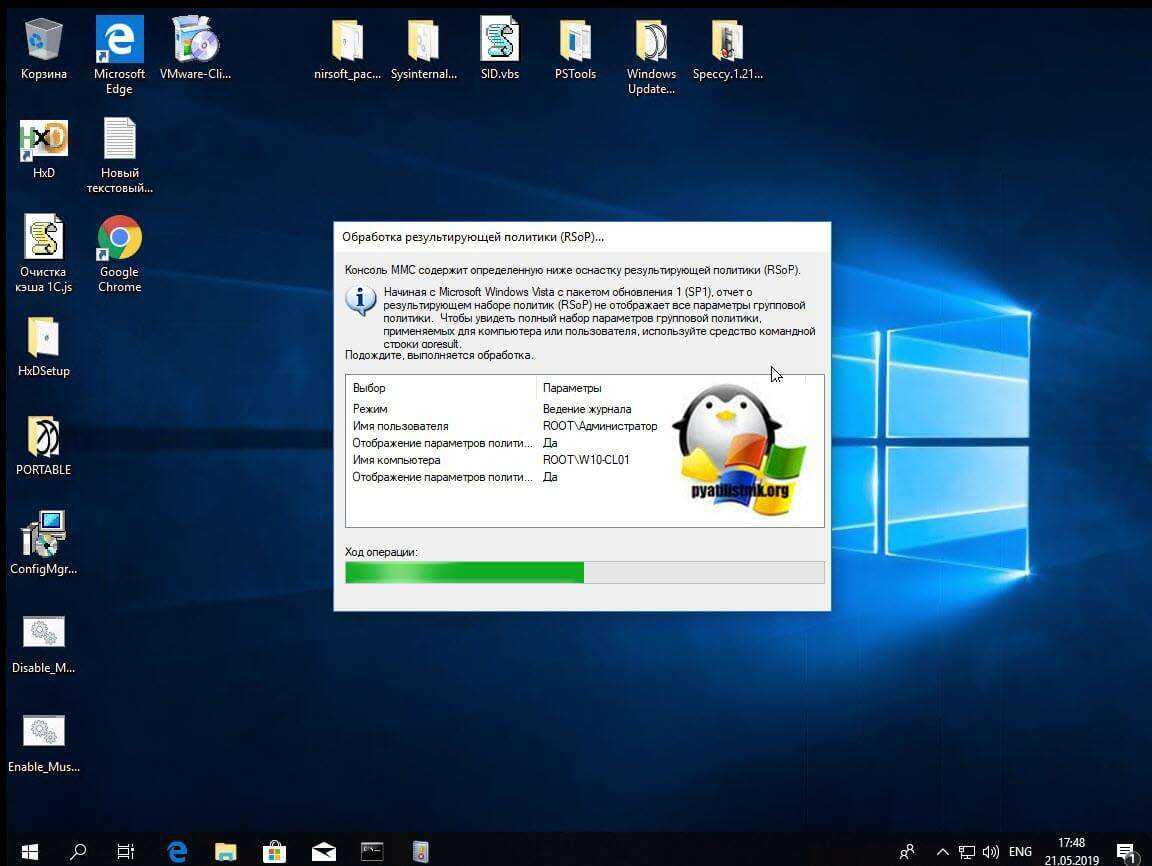

Получение данных GPResult с удаленного компьютера GPResult /s server01 /r, поможет администратору или технической поддержке собрать диагностические данные. Аналогичные действия вы можете выполнять и для пользователя, тут все аналогично. Теперь воспользуемся утилитой RSOP. Откройте окно выполнить и введите rsop.msc.

Начнется сбор применяемых политик.

По результатам, у вас откроется окно результирующей политики. Похожее на то, где вы редактируете политику GPO. Тут вы можете перемещаться по веткам и смотреть текущие значения.

Но это не удобно и мы можем совместить две утилиты gpresult и Resultant Set of Policies (RSoP), получив выгодный симбиоз. В командной строке введите:

GPResult /h c:\report.html /f

На выходе вы получите удобный html отчет, о всех примененных или отфильтрованных политиках. Открыв отчет, вы легко поймете ,какие политики были применены, а какие нет и можете сразу посмотреть значения настроек.

м

- Габриель Бонно де Мабли

- Магдалена

- Джулио Мазарини

- Стефани Майер

- Антон Семёнович Макаренко

- Януш Макарчик

- Никколо Макиавелли

- Колин Маккалоу

- Реджинальд Маккена

- Корнель Макушинський

- Геннадий Малкин

- Мамардашвили

- Михаил Мамчич

- Томас Манн

- Томас Ла Манс

- Паоло Мантегацца

- Хуан Мануэль

- Брайс Марден

- Габриель Гарсиа Маркес

- Карл Маркс

- Абрахам Маслоу

- Жан-Баптист Массильон

- Владимир Владимирович Маяковский

- Норман Мейлер

- Теодор Мейнерт

- Константин Мелихан

- Александр Витальевич Мельников

- Генри Луис Менкен

- Герхард Вальтер Менцель

- Айрис Мердок

- Аркадий Бейнусович Мигдал

- Фалес Милетский

- Джон Стюарт Милль

- Джон Мильтон

- Юкио Мисима

- Маргарет Митчелл

- Жюль Мишле

- Мэрилин Монро

- Хуан Монтальво

- Мишель де Монтень

- Анри де Монтерлан

- Шарль Луи де Монтескье

- Ги де Мопассан

- Дж. П. Морган

- Мистер Морган

- Джим Моррисон

- Джеймс Морроу

- Андре Моруа

- Сомерсет Моэм

- Рю Мураками

- Харуки Мураками

- Ролло Мэй

- Марк Мэнсфилд

- Альфред де Мюссе

Для чего нужна Active Directory

Если в вашем офисе используется Active Directory, все машины будут подключены к домену, что означает, что вся информация хранится в централизованном месте, а не локально на жёстких дисках отдельных компьютеров. Домен управляется глобальным каталогом, который отслеживает все устройства, зарегистрированные в сети. В глобальном каталоге хранятся IP-адреса, имена компьютеров и пользователей, поэтому глобальный администратор может контролировать всё, что происходит в домене. Чтобы управлять компьютерами, администратору просто понадобится имя этого компьютера, потому что всё уже связано с серверной частью.

Когда вы используете Active Directory, все разрешения устанавливаются контроллером домена. Это означает, что сетевой администратор уже сообщил контроллеру домена, какие разрешения назначить каждому пользователю. Это делает всю цифровую коммуникацию более эффективной.

Открытие оснастки и изменение пользовательского интерфейса

Также есть альтернативный способ установки данного компонента – использование командной строки и утилиты управления конфигурацией сервера. В командной строке, запущенной с правами администратора введите ServerManagerCmd -install gpmc. При желании вы можете вывести результат установки в xml файл, используя параметр –resultPath.

Для того чтобы открыть оснастку «Управление групповой политикой», выполните любое из следующих действий:

- Нажмите на кнопку «Пуск», выберите меню «Администрирование», а затем откройте «Управление групповой политикой»;

- Воспользуйтесь комбинацией клавиш Win+R для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» введите gpmc.msc и нажмите на кнопку «ОК»;

- Нажмите на кнопку «Пуск» для открытия меню, в поле поиска введите Управление групповой политикой и откройте приложение в найденных результатах;

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter». Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M. В диалоге «Добавление и удаление оснасток» выберите оснастку «Управление групповой политикой» и нажмите на кнопку «Добавить», а затем нажмите на кнопку «ОК».

На следующей иллюстрации изображена оснастка «Управление групповой политикой»:

Рис. 1. Оснастка «Управление групповой политикой»

Содержимое оснастки «Управление групповой политикой» предоставляет множество средств, предназначенных для обеспечения централизованного управления инфраструктурой организации. Но если вас не устраивает интерфейс данной оснастки, вы можете его изменить, используя функционал редактирования параметров пользовательского интерфейса. Для того чтобы изменить отображение некоторых элементов оснастки, откройте меню «Вид» и выберите команду «Параметры». В диалоговом окне «Параметры» вы можете настроить элементы, параметры которых располагаются в следующих вкладках:

- Вкладка «Столбцы». На этой вкладке вы можете изменить отображение и порядок столбцов для основных таблиц текущей оснастки, а именно: «Наследование групповой политики», «Начальные объекты групповой политики», «Объекты групповой политики», «Связанные объекты групповой политики» и «Фильтры WMI». Вам достаточно просто выбрать из раскрывающегося списка редактируемую таблицу, в поле «Столбцы отображаются в следующем порядке» снять флажки с наименований лишних столбцов и установить их порядок, используя кнопки «Вверх» или «Вниз». Также вы можете изменять порядок столбцов непосредственно из таблицы, меняя их местами так, как вам удобно. Для того чтобы ваши изменения были сохранены при повторном открытии оснастки, в окне параметров установите флажок «Сохранять порядок и размеры изменяемых столбцов», как показано на следующей иллюстрации:

- Вкладка «Отчет». Используя эту вкладку, вы можете изменить папку, которая используется по умолчанию для расположения ADM-файлов. Следует помнить, что изменения, которые проводятся на данной вкладке, будут распространяться только на устаревшие ADM-файлы, а расположение файлов ADMX, которые используются в операционных системах Windows Vista и Windows 7 останется без изменений. Если переключатель будет установлен на параметре «По умолчанию», то поиск файлов ADM изначально будет проводиться в папке Windows и в том случае, если файл не будет найден, консоль GPMC будет просматривать папку объектов групповой политики (GPO), находящуюся в папке Sysvol. Если установить переключатель на параметр «настраиваемое», то консоль GPMC изначально будет искать файлы adm в той папке, которая будет указана вами, а затем в расположениях по умолчанию. Настройки данной вкладки изображены ниже:

- Вкладка «Общие». На вкладке «Общие» настраиваются параметры, которые распространяются на отображение лесов и доменов только с двухсторонними отношениями доверия, отображения имени контроллеров домена, а также для отображения диалогового окна подтверждения для различия между объектами групповой политики и связи этих объектов. Эта вкладка отображена на следующей иллюстрации:

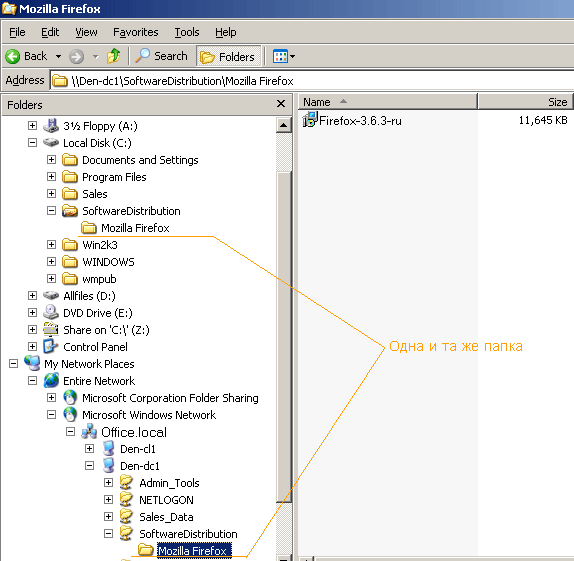

Распределяем права доступа

Предполагаю, что все учетные записи компьютеров (кроме контроллеров домена) находятся в OU «OU Office Computers».

Примечание 2:

Не всем пользователям нужен Firefox (как не всем нужен The Bat, Opera и пр.). Поэтому создадим в «OU Office Computers» отдельную группу компьютеров, на которые будет установлен Firefox. Для ясности назовем группу GFirefoxComputers. Отмечу, что это будет именно группа, а не вложенное OU!

Расшариваем какую-либо папку на сервере (на рисунке это SoftwareDistibution, а не Mozilla Firefox, как может показаться) и даем группе GFirefoxComputers доступ на чтение, админу — полный доступ (не компьютеру админа, а пользователю — все-таки вы должны иметь возможность по сети заливать на шару файлы ;)).

Вообще, для проверки того, как все вообще работает, можно обойтись и без группы GFirefoxComputers. Просто для того, чтобы сразу не усложнять себе жизнь, и не пенять на групповые политики, если что пойдет не так ![]()

Смешные короткие цитаты и статусные сообщения

- “Никогда не кради. Правительство ненавидит конкуренцию.”

- “Экономьте бумагу, не делайте уроки.”

- “Я езжу слишком быстро, чтобы беспокоиться о холестерине ». — Стивен Райт

- “Почему самый медленный трафик дня называется часом пик’?”

- “Я езжу слишком быстро, чтобы беспокоиться о холестерине ». — Стивен Райт

- “Я хочу убить самого горячего человека на свете… Но самоубийство — это преступление!”

- “Моя жизнь похожа на испытание, на которое я не учился.”

- “Жизнь слишком коротка, чтобы узнать немецкий.» — Оскар Уальд

- “Я собираюсь жить вечно. Все идет нормально.» — Стивен Райт

- “На небесах отсутствуют все интересные люди ». — Фридрих Ницше

- “Все хотят попасть на небеса, но никто не хочет умирать.”

- “Каждый роман — детективный роман, если его никогда не закончить.”

- “Ближе всего к совершенству человек приходит, когда заполняет анкету о приеме на работу.”