Потенциальные уязвимости

Наверняка ты заметил, что при первой активации BitLocker приходится долго ждать. Это неудивительно — процесс посекторного шифрования может занять несколько часов, ведь даже прочитать все блоки терабайтных HDD быстрее не удается. Однако отключение BitLocker происходит практически мгновенно — как же так?

Дело в том, что при отключении BitLocker не выполняет расшифровку данных. Все секторы так и останутся зашифрованными ключом FVEK. Просто доступ к этому ключу больше никак не будет ограничиваться. Все проверки отключатся, а VMK останется записанным среди метаданных в открытом виде. При каждом включении компьютера загрузчик ОС будет считывать VMK (уже без проверки TPM, запроса ключа на флешке или пароля), автоматически расшифровывать им FVEK, а затем и все файлы по мере обращения к ним. Для пользователя все будет выглядеть как полное отсутствие шифрования, но самые внимательные могут заметить незначительное снижение быстродействия дисковой подсистемы. Точнее — отсутствие прибавки в скорости после отключения шифрования.

Интересно в этой схеме и другое. Несмотря на название (технология полнодискового шифрования), часть данных при использовании BitLocker все равно остается незашифрованной. В открытом виде остаются MBR и BS (если только диск не был проинициализирован в GPT), поврежденные секторы и метаданные. Открытый загрузчик дает простор фантазии. В псевдосбойных секторах удобно прятать руткиты и прочую малварь, а метаданные содержат много всего интересного, в том числе копии ключей. Если BitLocker активен, то они будут зашифрованы (но слабее, чем FVEK шифрует содержимое секторов), а если деактивирован, то просто будут лежать в открытом виде. Это всё потенциальные векторы атаки. Потенциальные они потому, что, помимо них, есть куда более простые и универсальные.

Ключ восстановления

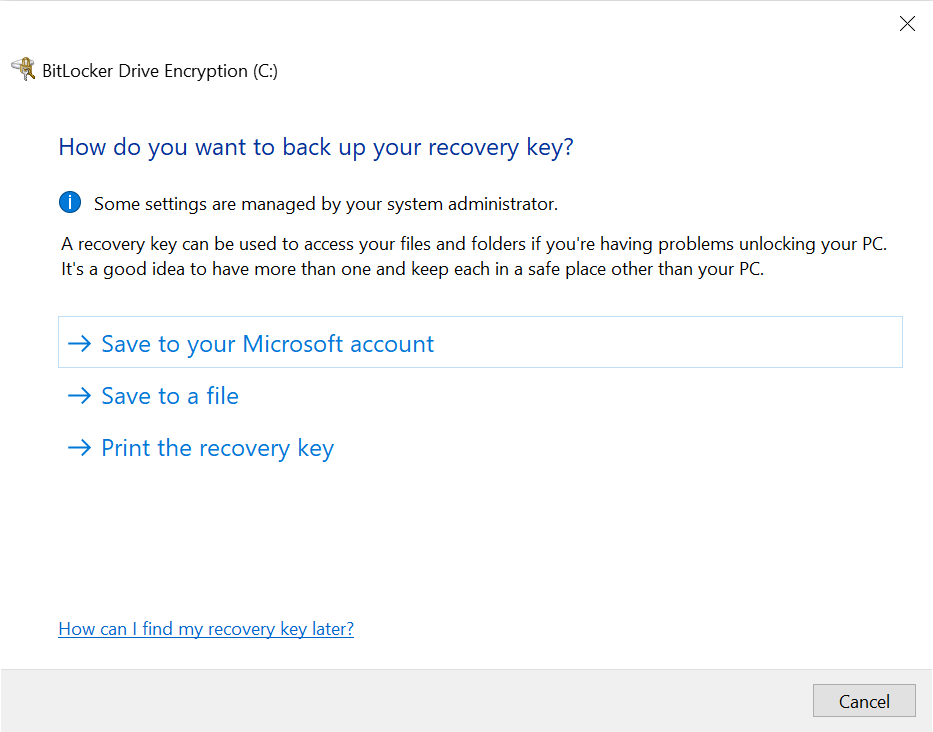

Помимо FVEK, VMK и SRK, в BitLocker используется еще один тип ключей, создаваемый «на всякий случай». Это ключи восстановления, с которыми связан еще один популярный вектор атаки. Пользователи боятся забыть свой пароль и потерять доступ к системе, а Windows сама рекомендует им сделать аварийный вход. Для этого мастер шифрования BitLocker на последнем этапе предлагает создать ключ восстановления. Отказ от его создания не предусмотрен. Можно только выбрать один из вариантов экспорта ключа, каждый из которых очень уязвим.

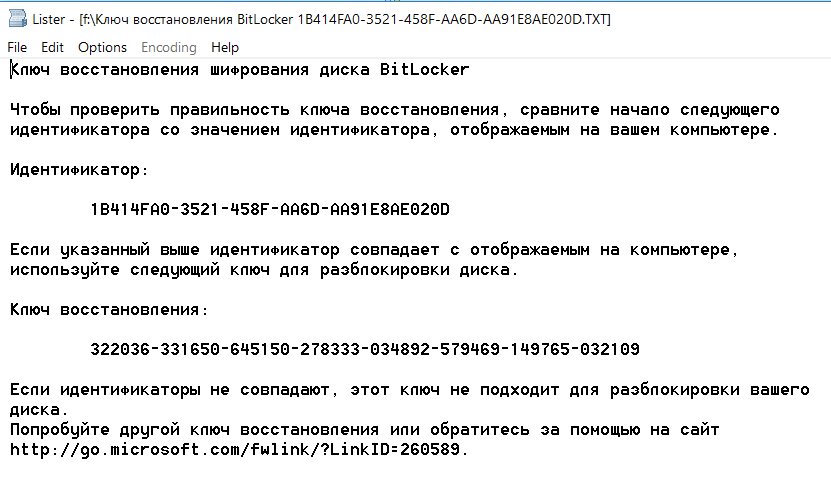

В настройках по умолчанию ключ экспортируется как простой текстовый файл с узнаваемым именем: «Ключ восстановления BitLocker #», где вместо # пишется идентификатор компьютера (да, прямо в имени файла!). Сам ключ выглядит так.

Аварийный вход в BitLocker

Аварийный вход в BitLocker

Если ты забыл (или никогда не знал) заданный в BitLocker пароль, то просто поищи файл с ключом восстановления. Наверняка он будет сохранен среди документов текущего пользователя или на его флешке. Может быть, он даже напечатан на листочке, как это рекомендует сделать Microsoft. Просто дождись, пока коллега уйдет на перерыв (как всегда, забыв заблокировать свой комп) и приступай к поискам.

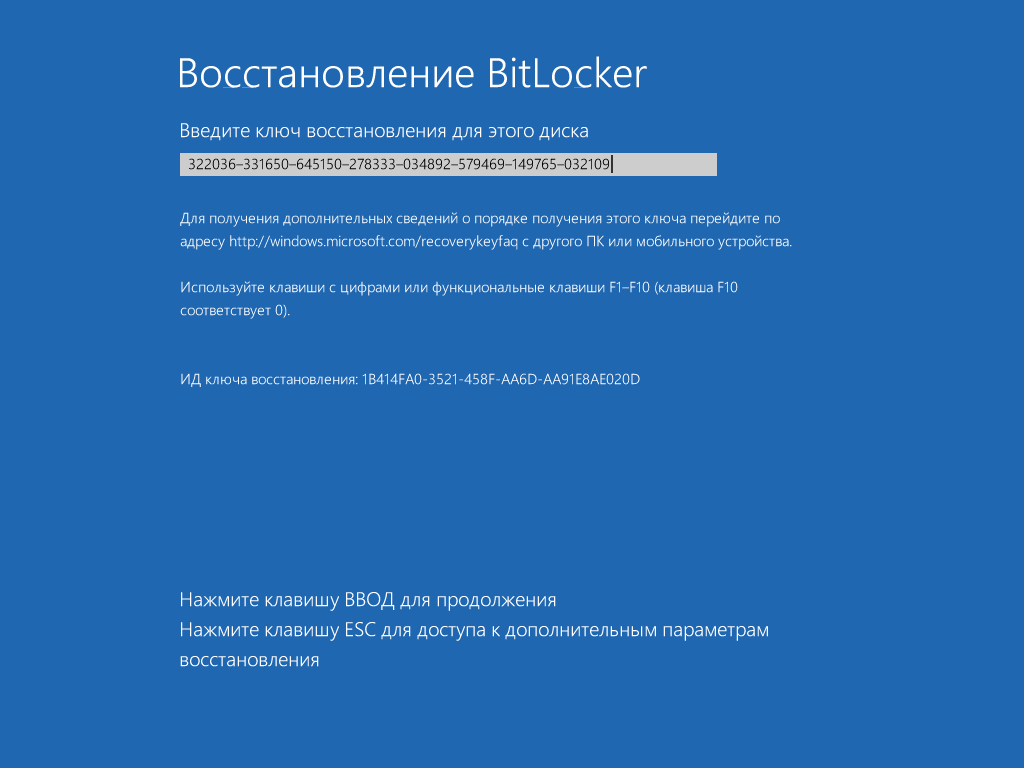

Вход с ключом восстановления

Вход с ключом восстановления

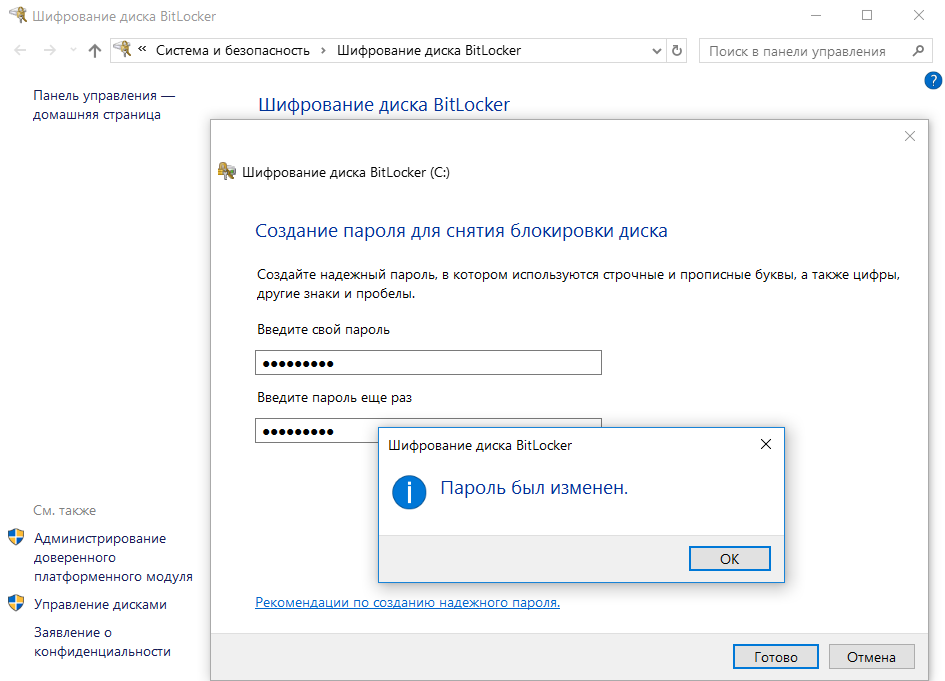

Для быстрого обнаружения ключа восстановления удобно ограничить поиск по расширению (txt), дате создания (если представляешь, когда примерно могли включить BitLocker) и размеру файла (1388 байт, если файл не редактировали). Найдя ключ восстановления, скопируй его. С ним ты сможешь в любой момент обойти стандартную авторизацию в BitLocker. Для этого достаточно нажать и ввести ключ восстановления. Ты залогинишься без проблем и даже сможешь сменить пароль в BitLocker на произвольный, не указывая старый! Это уже напоминает проделки из рубрики «Западлостроение».

Смена пароля без ввода действующего

Смена пароля без ввода действующего

Что такое BitLocker?

BitLocker — это инструмент шифрования полного тома, включенный в Windows 10 Pro, Enterprise и Education. Вы можете использовать BitLocker для шифрования тома диска. (Объем диска может означать часть диска, а не весь диск.)

BitLocker предлагает надежное шифрование для обычных пользователей Windows 10. По умолчанию BitLocker использует 128-битное шифрование AES. (также написано как AES-128). Что касается шифрования, это сильно. В настоящее время не существует известного метода грубого форсирования 128-битного ключа шифрования AES. Исследовательская группа разработала одну потенциальную атаку на алгоритм шифрования AES, но взломать ключ потребуются миллионы лет. Вот почему люди называют AES «шифрованием военного уровня».

Таким образом, BitLocker с использованием AES-128 является безопасным. Тем не менее, вы также можете использовать BitLocker с большим 256-битным ключом, что делает его практически невозможным для разблокировки. Сейчас я покажу, как переключить BitLocker на AES-256.

BitLocker имеет три различных метода шифрования:

- Режим аутентификации пользователя. «Стандартный» режим аутентификации пользователя шифрует ваш диск, требуя аутентификацию перед разблокировкой. Аутентификация осуществляется в форме PIN-кода или пароля.

- Прозрачный режим работы. Это немного более продвинутый режим, в котором используется чип доверенного платформенного модуля (TPM). Чип TPM проверяет, что ваши системные файлы не были изменены, так как вы зашифровали диск с помощью BitLocker. Если ваши системные файлы были подделаны, чип TPM не выпустит ключ. В свою очередь, вы не сможете ввести свой пароль для расшифровки диска. Прозрачный режим работы создает дополнительный уровень безопасности над шифрованием вашего диска.

- Режим USB-ключа. В режиме USB Key используется физическое USB-устройство, которое загружается в зашифрованный диск.

Контекстное меню

Это только одна сторона медали, связанная со службой BitLocker. Что такое BitLocker, наверное, уже понятно. Но оборотная сторона состоит еще и в том, чтобы изолировать дополнительные меню от присутствия в них ссылок на эту службу.

Для этого посмотрим еще раз на BitLocker. Как убрать из контекстного меню все ссылки на службу? Элементарно! В «Проводнике» при выделении нужного файла или папки используем раздел сервиса и редактирование соответствующего контекстного меню, переходим к настройкам, затем используем настройки команд и упорядочиваем их.

Далее указываем значение «Панели управления», находим в списке соответствующие элементы панелей и команд, выбираем необходимую команду и просто удаляем ее.

После этого в редакторе реестра входим в ветку HKCR, где находим раздел ROOTDirectoryShell, разворачиваем его и удаляем нужный элемент нажатием клавиши Del или командой удаления из меню правого клика. Собственно, вот и последнее, что касается компонента BitLocker. Как отключить его, думается, уже понятно. Но не стоит обольщаться. Все равно эта служба будет работать в фоновом режиме (так, на всякий случай), хотите вы этого или нет.

Как включить BitLocker

После проверки наличия чипа TPM на компьютере выполните следующие шаги по активации BitLocker:

Шаг 1. Нажмите кнопку «Пуск». В папке служебных программ отыщите «Панель управления».

В меню «Пуск», открываем папку «Служебные-Windows», находим и открываем «Панель управления»

Шаг 2. Нажмите «Система и безопасность».

В категории «Просмотр» выбираем «Категория», нажимаем на раздел «Система и безопасность»

Шаг 3. Щелкните «Шифрование диска BitLocker».

Щелкаем на «Шифрование диска BitLocker»

Шаг 4. Затем нажмите на текстовую ссылку «Включить BitLocker».

Нажимаем на текстовую ссылку «Включить BitLocker»

Шаг 5. Выберите способ разблокировки диска во время запуска: вы можете вставить флешку или ввести пароль (мы выбрали второй метод, поскольку он проще).

Выбираем один из способов разблокировки диска при запуске, для примера выбран способ «Введите пароль»

Шаг 6. Дальше введите пароль, который будет использоваться при загрузке Windows 10 для разблокировки диска (однако, вы должны его хорошенько запомнить). После этого нажмите «Далее».

Дважды вводим пароль, нажимаем «Далее»

Шаг 7. Не беспокойтесь о том, что все забудете. Вам будет предоставлено несколько вариантов хранения ключа, который поможет восстановить доступ к файлам:

- в своей учетной записи Microsoft;

- на USB-накопителе;

- в виде файла;

- на бумаге.

Убедитесь, что выбрали наиболее удобный для себя вариант и сохраните ключ восстановления в безопасном месте.

Выбираем подходящий для себя вариант хранения ключа для восстановления, нажимаем «Далее»

Шаг 8. Нажмите «Далее».

Шаг 9. Теперь выберите опцию шифрования, которая наилучшим образом соответствует вашим потребностям.

Выбираем необходимую опцию шифрования, нажимаем «Далее»

Шаг 10. Затем определитесь с этими двумя параметрами.

Выбираем «Новый режим шифрования» или «Режим совместимости», нажимаем «Далее»

Шаг 11. Нажмите «Далее».

Шаг 12. Теперь поставьте флажок возле запуска проверки системы BitLocker и нажмите «Продолжить».

Ставим флажок возле запуска проверки системы BitLocker, нажимаем «Продолжить»

Шаг 13. Все готово! Перед началом процесса шифрования просто перезагрузите компьютер.

Перезагружаем компьютер

Шаг 14. Чтобы разблокировать диск BitLocker предложит ввести пароль. Введите его и нажмите «Enter».

Вводим пароль, указанный при включении BitLocker, нажимаем «Enter»

Снятие шифрования BitLocker с диска или флешки

Сначала про отдельный момент, касающийся некоторых ноутбуков и ПК с предустановленной Windows 10. На них может быть по умолчанию включена функция «Шифрование устройства», которая отключается не так же, как включенное вами вручную шифрование BitLocker. Если системный диск был зашифрован при покупке, то для отключения шифрования выполните следующие шаги (не на любом компьютере с Windows 10 есть такие пункты):

- Зайдите в Параметры — Обновление и безопасность.

- В меню слева выберите «Шифрование устройства» и отключите шифрование устройства.

- Также пункт «Шифрование устройства» можно найти в Параметры — Система — О системе.

В случае, если требуется отключить BitLocker для диска или флешки, шаги будут следующими:

- В проводнике нажмите правой кнопкой мыши по зашифрованному и разблокированному диску, выберите пункт «Управление BitLocker». Также в параметры BitLocker можно попасть через Панель управления — Шифрование BitLocker.

- Найдите ваш диск в списке и нажмите «Отключить BitLocker» (требуются права администратора на компьютере).

- Подтвердите отключение BitLocker.

Учитывайте, что процесс расшифровки диска и снятия BitLocker может занять продолжительное время, вплоть до нескольких часов, особенно для медленных и заполненных HDD — не запускайте процесс на ноутбуке от батареи или на ПК, если его в ближайшее время потребуется выключить.

Отключение BitLocker — видео инструкция

А вдруг и это будет интересно:

25.08.2020 в 19:40

Не грузится страница управления , первый раз снёс винду через время та же проблема. В интернете не нашёл, тут же вылетают результаты об восстановление. (система 2004 в других с таким не сталкивался, есть подозрения что из-за второй ос 8.1 происходит эта ошибка)

26.08.2020 в 09:53

Не думаю, что из-за другой системы. А вот из-за модификации системных файлов (а система у вас, судя даже по виду, заметно модифицирована), может.

26.08.2020 в 19:06

не, там только патч на поддержку сторонних тем, бесцветность это Actual Window Manager которая легко отключается в трее, Aero Glass для 2004 ещё нет или я давно не проверял. Дело вот в чём, я управлял из 8,1 , как я вспомнил, я разблокировал диск с 10 виндовс из системы 8.1 после этого включил обратно шифрование в виндовс 10 и хотел настроить на автоматическую разблокировку всех остальных открыл управление там это. конечно могу обойтись без этого меню используя командную строку, но …..

27.08.2020 в 16:57

Да, Дмитрий, ты был прав, виновата была программа замены иконок, не поддерживает версию 2004. Восстановил так. DISM.exe /Online /Cleanup-image /Restorehealth (так как я воспользовался Dism++ очистка заменённые winsxs компоненты) потом sfc /scannow Спасибо за сотрудничество;)

02.03.2021 в 08:49

Может кому известно… Установил Bitlocker, все зашифровалось как надо, поработал немного, отключил. Но. Теперь пароль не спрашивает, данные не шифруются, а при копировании на флешку скорость всё так же плавает, как и с включенным BL вверх и вниз, как будто всё ещё шифрует. Как бороться? Форматировал уже даже с полной очисткой (не очистка оглавления), форматировал из под дебиона в EXT4, потом обратно в NTFS, проблема осталась.

02.03.2021 в 08:51

По описанию похоже что все-таки всё в порядке: быть может просто раньше, ещё до включения BitLocker не обращали внимания на эту самую плавающую скорость, что для USB накопителей может быть нормой (смотря что, в каких объемах и как туда копируем).

10.04.2021 в 15:54

Здравствуйте! У меня имеется запароленный внешний жесткий диск. Пароль ставили 2 года назад и благополучно забыли. Попытался сделать на вашем примере, нажимаю правой кнопкой мыши, но параметр управление битлокером у меня не выходит…

11.04.2021 в 21:01

Здравствуйте. У меня описано отключение для случая, когда вы имеете доступ к диску (то есть знаете пароль). А без знания — только форматировать. Ну или если код восстановления есть, то его использовать.

25.10.2021 в 15:37

Здравствуйте. Возможно глупый вопрос, но все же. Есть зашифрованный диск, именно диск, не раздел, пароль и ключ есть. Система стоит на другом диске. Могу ли я переустановить винду или надо расшифровать диск перед переустановкой?

26.10.2021 в 16:22

Здравствуйте. По идее — нет, не нужно, если есть и ключ восстановления и пароль (не ПИН-код, а именно пароль — в BitLocker еще и ПИН-коды есть, они несколько отличаются от паролей). Если прямо на 100% убедиться нужно, как вариант: прицепить диск к другому компьютеру и посмотреть, открывается ли.

Нажмите кнопку Пуск, выберите Панель управления, щелкните Система и безопасность, а затем щелкните Шифрование диска BitLocker. Найдите диск, на котором вы хотите отключить шифрование диска BitLocker, и нажмите Отключить BitLocker.

Как включить BitLocker на диске операционной системы

Первым шагом к защите данных вашего ПК будет шифрование диска с операционной системой, на который вы установили ОС Windows 11. На основном диске операционной системы на вашем компьютере хранятся все жизненно важные системные файлы и пользовательские данные, необходимые для правильного функционирования Windows. По умолчанию это локальный диск C: на большинстве компьютеров, если только вы не установили Windows на диск или раздел с другой меткой тома.

Вот как вы можете включить BitLocker на диске вашей операционной системы для шифрования данных на нем:

Шаг 1: Нажмите клавиши Windows + S, чтобы открыть панель поиска, и введите Управление BitLocker. В результате нажмите Открыть.

Шаг 2. На странице шифрования диска BitLocker щелкните параметр «Включить BitLocker», расположенный под разделом «Диск операционной системы».

Обратите внимание, что если вы хотите зашифровать диск C: с операционной системой, вам нужно будет вводить пароль шифрования каждый раз при запуске компьютера

Шаг 3: Нажмите «Далее», чтобы начать настройку шифрования BitLocker Drive.

Шаг 4: Вы должны создать резервную копию важных файлов и данных на вашем диске и нажать «Далее».

Шаг 5: Нажмите «Далее» еще раз.

Обратите внимание, что после включения BitLocker на основном диске вашего ПК вы не сможете получить доступ к среде восстановления Windows, пока не включите ее вручную с помощью приложения «Параметры» перед перезагрузкой компьютера

Шаг 6. Нажмите «Ввести пароль», чтобы создать пароль шифрования BitLocker, который необходимо вводить при каждом запуске компьютера.

При необходимости вы также можете выбрать опцию «Вставить USB-накопитель», чтобы использовать USB-накопитель в качестве ключа доступа, который вам нужно будет подключать к компьютеру при каждом запуске.

Шаг 7: Нажмите на текстовое поле «Введите пароль» и создайте надежный пароль, который вы будете использовать для разблокировки диска, и повторно введите его в текстовое поле под ним. Затем нажмите Далее.

Шаг 8: Вставьте USB-накопитель в USB-разъем на вашем ПК и нажмите «Сохранить на USB-накопитель», чтобы создать резервную копию ключа восстановления. Вы можете использовать ключ восстановления, чтобы разблокировать диск, если вы когда-нибудь забудете пароль BitLocker.

Вы можете выбрать любой из четырех или нескольких вариантов. Тем не менее, мы рекомендуем сохранить ключ восстановления на USB-накопителе в шкафчике или сейфе без риска потерять или раскрыть его.

Шаг 9: Нажмите и выберите USB-накопитель, на котором вы хотите сохранить ключ восстановления. Затем нажмите Сохранить.

Шаг 10. Когда появится сообщение «Ваш ключ восстановления сохранен», нажмите «Далее».

Шаг 11: Выберите один из двух вариантов и нажмите «Далее»:

- Выберите «Шифровать только используемое пространство на диске (быстрее и лучше для новых ПК и дисков)», чтобы зашифровать только текущие файлы, хранящиеся на жестком диске, и оставить неиспользуемое пространство на диске незашифрованным.

- Выберите «Зашифровать весь диск (медленнее, но лучше для ПК и уже используемых дисков)», чтобы зашифровать весь диск, чтобы сделать данные на нем более безопасными.

Шаг 12: Выберите подходящий режим шифрования и нажмите «Далее»:

- Выберите «Новый режим шифрования (лучше всего подходит для фиксированных дисков на этом устройстве)», чтобы зашифровать внутренний жесткий диск вашего ПК.

- Выберите «Совместимый режим (лучше всего подходит для дисков, которые можно переместить с этого устройства)», чтобы зашифровать внешнее запоминающее устройство, например внешний жесткий диск или флэш-накопитель USB, для улучшения совместимости с более ранними версиями Windows.

Шаг 13: Нажмите «Начать шифрование», чтобы начать процесс шифрования диска.

Между тем, вы также можете установить флажок «Выполнить проверку системы BitLocker», а затем нажать «Продолжить», чтобы убедиться, что BitLocker может прочитать правильно созданные ключи восстановления и шифрования перед шифрованием диска.

Шаг 14: Подождите, пока диск зашифрует себя, и после завершения шифрования нажмите «Закрыть».

И теперь при каждом запуске компьютера вам будет предложено ввести пароль BitLocker, который вы создали на шаге 4, чтобы получить доступ к Windows. Между тем, если вы забудете пароль BitLocker, вы можете нажать клавишу Esc на клавиатуре, чтобы ввести ключ восстановления и получить доступ к вашему ПК.

Кроме того, вы также должны увидеть, что значок диска C:, который вы только что зашифровали, был заменен золотым замком и значком ключа BitLocker.

Как предотвратить блокировку

Для предотвращения блокировки системного диска BitLocker существует два способа; использовать нужно оба. Во-первых, сохраните резервную копию ключа восстановления доступа и убедитесь, что запомните, куда именно вы её сохранили. Во-вторых, перед тем, как внести изменения в аппаратную конфигурацию компьютера и/или обновить прошивку или версию UEFI BIOS, временно отключите шифрование командой suspend BitLocker.

Сохранить ключ восстановления доступа можно как через графический интерфейс Windows, так и из командной строки. В любом случае вам потребуется учётная запись с административными привилегиями.

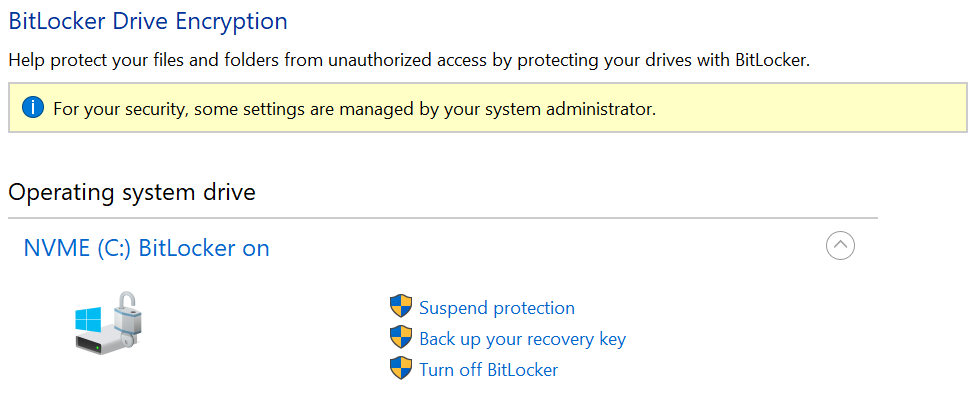

Сохранение ключа BitLocker через Windows GUI

Запустите апплет “BitLocker Drive Encryption” из панели управления Windows Control Panel. Проще всего это сделать, введя слово “bitlocker” в строку поиска в Windows.

Если системный диск зашифрован, вы увидите список возможных действий: Suspend protection, Backup your recovery key, Turn off BitLocker. Для сохранения резервной копии ключа используйте команду “Backup your recovery key”.

Ключ можно сохранить как в облако (если вы используете для входа в систему Microsoft account), так и в файл или в виде распечатки.

Обратите внимание: в Windows 10 начиная с версии 1903 и всех версиях Windows 11 система запомнит, когда и куда вы сохраняли ключ восстановления доступа. Эта информация выводится на экране блокировки BitLocker; узнать её другим способом нельзя

Сохранение ключа BitLocker из командной строки

Для сохранения копии ключа BitLocker из командной строки запустите cmd.exe с правами администратора (“Run as administrator”), после чего введите команду:

manage-bde -protectors -get C:

Будет выведена следующая информация:

C:\WINDOWS\system32>manage-bde -protectors -get C:

BitLocker Drive Encryption: Configuration Tool version 10.0.19041

Copyright (C) 2013 Microsoft Corporation. All rights reserved.

Volume C:

All Key Protectors

TPM:

ID: {XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX}

PCR Validation Profile:

0, 2, 4, 11

Numerical Password:

ID: {YYYY-YYYY-YYYY-YYYY-YYYYYYYYYYYY}

Password:

123456-123456-123456-123456

Здесь поле “Numerical Password” и есть ключ восстановления доступа для ключа, идентифицируемого по key ID.

Сохранение ключа BitLocker из PowerShell

В Windows доступна замена командной строки в виде PowerShell. Для извлечения всех ключей BitLocker для всех зашифрованных дисков используйте следующий скрипт, сохранив его в файл с расширением .ps1 (например, «backup-bitlocker.ps1») и запустив из PowerShell с административными привилегиями.

# Export the BitLocker recovery keys for all drives and display them at the Command Prompt.

$BitlockerVolumers = Get-BitLockerVolume

$BitlockerVolumers |

ForEach-Object {

$MountPoint = $_.MountPoint

$RecoveryKey = ($_.KeyProtector).RecoveryPassword

if ($RecoveryKey.Length -gt 5) {

Write-Output ("The drive $MountPoint has a BitLocker recovery key $RecoveryKey")

}

}

Для чего нужен?

Пожалуй, каждый владелец компьютера хочет защитить свое устройство от доступа к информации третьими лицами. Что сделает юзер в первую очередь ради своей безопасности? Скорее всего, человек установит пароль для входа в систему. Но для злоумышленника это не станет проблемой, поскольку он сможет извлечь жесткий диск и подключить его к своему устройству, обойдя тем самым защиту Windows 10.

Разработчики из Microsoft прекрасно понимали, что подобное происходит сплошь и рядом. Их ответом на попытки злоумышленников стал инструмент BitLocker. Он позволяет не переживать относительно сохранности пользовательских данных даже в случае кражи устройства.

Работа Microsoft BitLocker осуществляется путем шифрования данных. Таким образом, пароль устанавливается не на учетную запись в операционной системе (это осуществляется отдельно), а на сам накопитель. Поэтому человек, заполучивший ваш жесткий диск, будет вынужден подбирать пароль, пытаясь подключить SSD или HDD к своему компьютеру. А сделать это крайне сложно.

Важно. Microsoft BirLocker доступен только в профессиональной и корпоративной версиях операционной системы

На Windows 10 Home он не работает.

Вывод

BitLocker — весьма неплохая функция, способная защитить данные от потери и кражи на любых накопителях (флешках, жестких дисках и т. д.). Это не идеальный инструмент, хоть и весьма полезный. Он не нравится всем пользователям, поскольку запрашивает пароль каждый раз, когда нужно использовать зашифрованный диск. Однако, не стоит недооценивать BitLocker, поскольку однажды он может спасти не только ценную информацию, но и в целом ваш бизнес/репутацию.

Видео — Как зашифровать диск BitLocker

06.04.2017

Блог Дмитрия Вассиярова.Рубрика:Операционные системы</span>

Доброго времени суток друзья.

Шифрование информации заключается в том, что прога преобразует ее в специальный формат, который можно прочитать только после ввода пароля.

Если без него попытаться открыть файл, перед вами предстанут несвязанные между собой цифры и буквы.

Изначально можно настроить утилиту так, чтобы блокировка снималась, когда вставляется флешка с ключом. Лучше завести несколько носителей с паролем.

Впервые приложение начало работу в расширенной версии Windows Vista. Сейчас оно доступно и для других поколений этой системы.